行业动态

AirTag新闻汇总:苹果AirTag存在安全漏洞;英国博主用 AirTag 追踪包裹

2021-05-14

研究人员再掀苹果AirTag与Find My安全漏洞

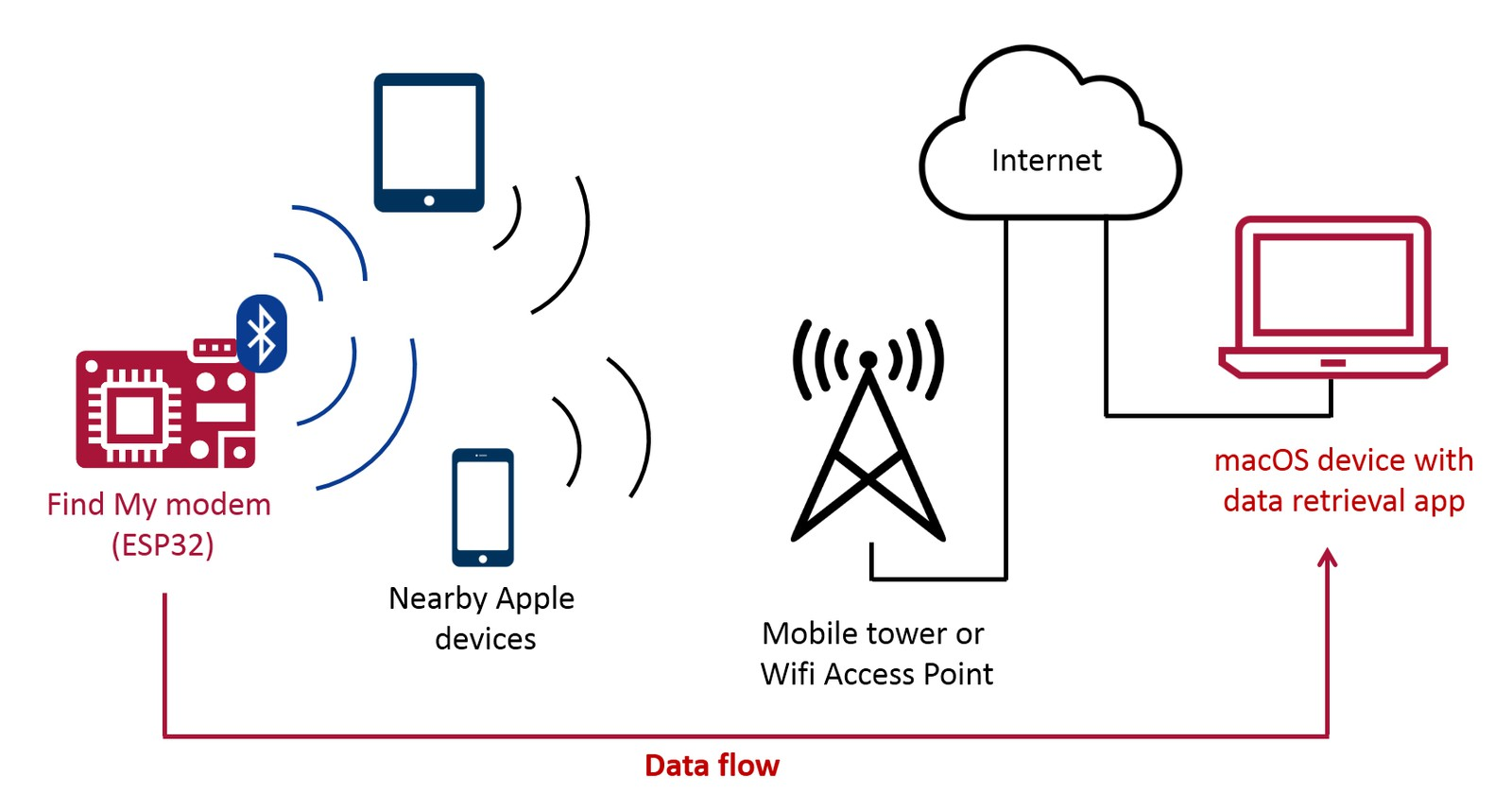

Positive Security利用两个组件来骇入Find My网络,一是单芯片微控制器ESP32,二是macOS程序DataFetcher。研究人员先编写了ESP32固件,把它变成一台调制解调器,以模仿AirTag来传送数据,再打造DataFetcher来接收及解密ESP32所传递的数据。

图片来源:Positive Security

在寻找一个遗失AirTag时,Find My的流程是这样的:一支陌生的iPhone接收到遗失AirTag的位置与其广播的公钥,把它的加密位置上传到苹果服务器,失主再用另一台苹果设备下载及解密位置,由於全球有数十亿个苹果设备,因此失主几乎可以画出AirTag的流浪地图。

而Positive Security则利用两个组件来开采Find My网络,一是单芯片微控制器ESP32,二是macOS程序DataFetcher。研究人员先编写了ESP32固件,把它变成一台调制解调器,以模仿AirTag来传送数据,再打造DataFetcher来接收及解密ESP32所传递的数据。

此一攻击实际上只是利用全球的Find My网络来帮忙传送数据而已,主要是消耗了这些Find My设备(节点)的带宽,但研究人员也提出了另一个相对危险的可能性,例如黑客可在被隔离、无网络的空间中,利用此一渠道来传送机密的感应器数据。

英国一科技博主成功用 AirTag 追踪邮寄包裹

近日,一位专注于苹果旗下相关产品的科技博主Kirk McElhearn在博客上发表文章,记录了他如何从英国斯特拉特福小镇,将一枚Airtag寄给伦敦南部的朋友,并成功追踪到了Airtag的移动轨迹。

为了避免反复查看的麻烦,Kick在 Mac 上设置了一个脚本,每两分钟拍摄一次”查找我的应用”的屏幕截图,这些截图成功显示了 AirTag 在全国各地的旅程,并一直记录到AirTag在第二天早上被送到朋友的家中。在Airtag被送到朋友家中后,未移动的情况下,他没有从自己的苹果手机中获得附近存在陌生Airtag的提示,也不确定Airtag设备是否有主动提示声音。

而根据苹果官方的说法,当发生过移动,并且任何 AirTag 与注册者分离一段时间(最长3天以上)后,都会发出声音来提醒附近的人。

(以上内容来源于:IT之家,转载请注明)

伦茨科技拥有自主研发数传应用芯片BLE 5.0和高速传输芯片BLE 5.2并具有全球知识产权 ,针对企业用户和个人消费者,提供智能音频类全套量产产品的解决方案,配套全方位APP软件平台定制开发。随着物联网基础设施逐渐布局,伦茨科技已在共享经济、人脸识别,美颜/美妆,直播云台、智慧医疗、个人洗护,人机交互等多个领域独具优势。

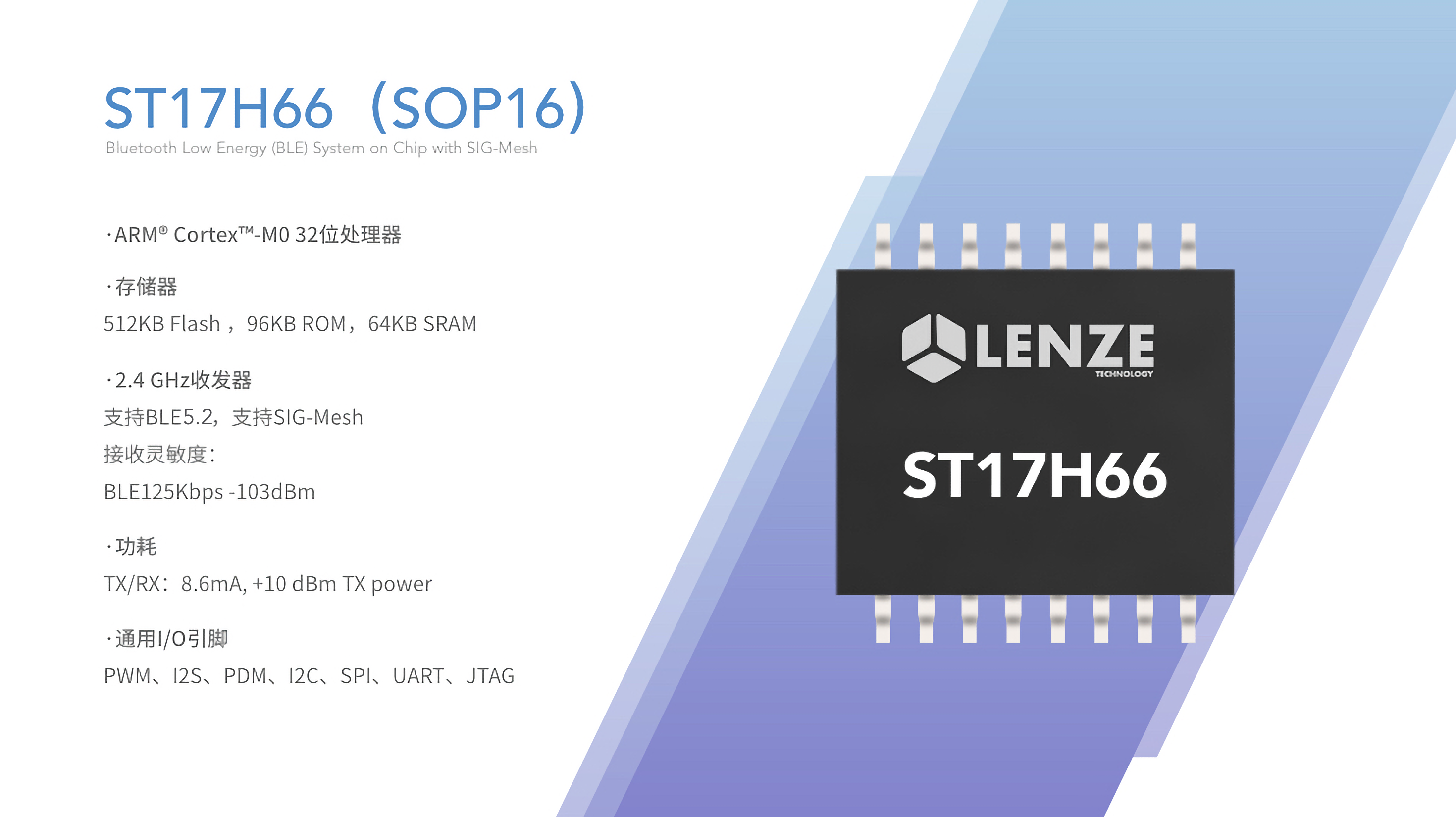

最新推出的ST17H66蓝牙BLE5.2芯片,支持蓝牙Mesh,支持一对多,多对多等控制模式,为企业提供“交钥匙”式解决方案,备有全面详细的参考设计,方便客户快速开发产品和面市,第一时间抢占物联网先机。

BLE5.2 ST17H66蓝牙芯片特征

AirTag,蓝牙防丢器,防丢器